INFORMATION 6-6 情報資産台帳の作成と詳細リスク分析

CHECK リスク分析を活用する

自社に適した対策を実行して効果をあげるには、まず、自社にどのような情報セキュリティリスクがあるかを把握する必要があります。リスク分析を通じて、適切な対策を導き出しましょう。

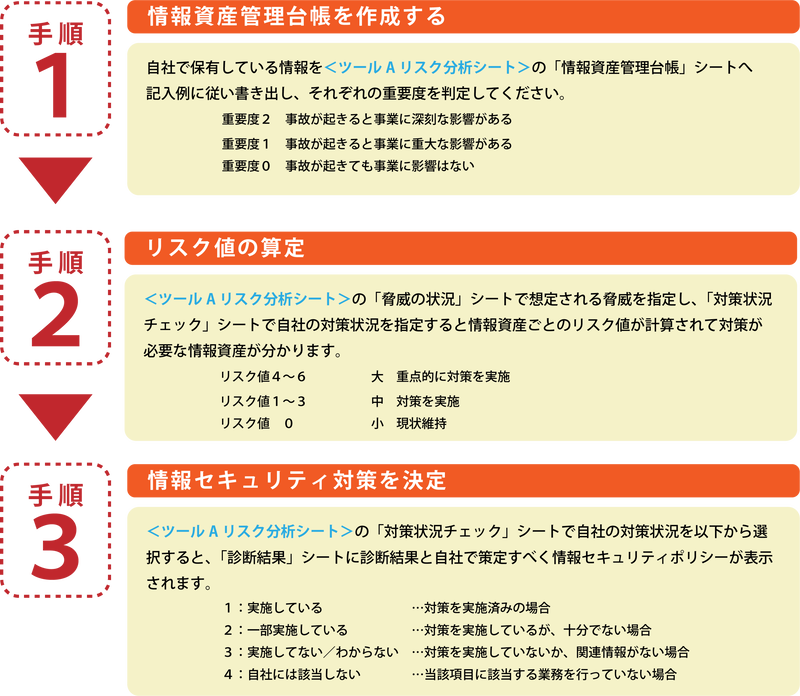

CHECK リスク分析によるセキュリティ対策決定までの流れ

リスク分析シートはIPAの中小企業の情報セキュリティ対策ガイドラインのページからダウンロード。

https://www.ipa.go.jp/security/guide/sme/about.html

ACTION1 情報資産管理台帳を作成する

情報資産管理台帳は洗い出した情報資産を「見える化」するための方法の一つです。日常どのような電子データや書類を利用して業務を行っているかを考えて洗い出すと、作成しやすくなります。

情報資産管理台帳を作成する際は、

- 情報資産の洗い出し

- 情報資産ごとの機密性・完全性・可用性の影響度評価

- 影響度の評価をもとに重要度を算定

の順で行います。

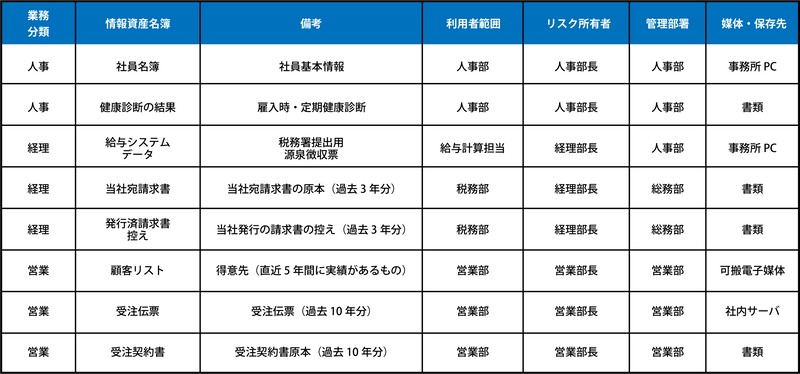

●情報資産の洗い出し

情報資産の洗い出しでは、業務で利用する電子データや書類などを特定し、資産目録を作成します。洗い出した情報資産は、「営業」「人事」「経理」など管理部門ごとに分類します。企業活動に大きな影響を与えかねない重要な情報を、できる限り漏れないように洗い出すことが重要です。影響がほとんどない情報であれば、漏れても大きな問題はありません。情報資産の洗い出しの粒度は、細かすぎると管理が大変ですが、逆に粗いと次のリスク分析が難しくなります。そのため、適度な粒度にすることが重要です。

資産目録の記載例

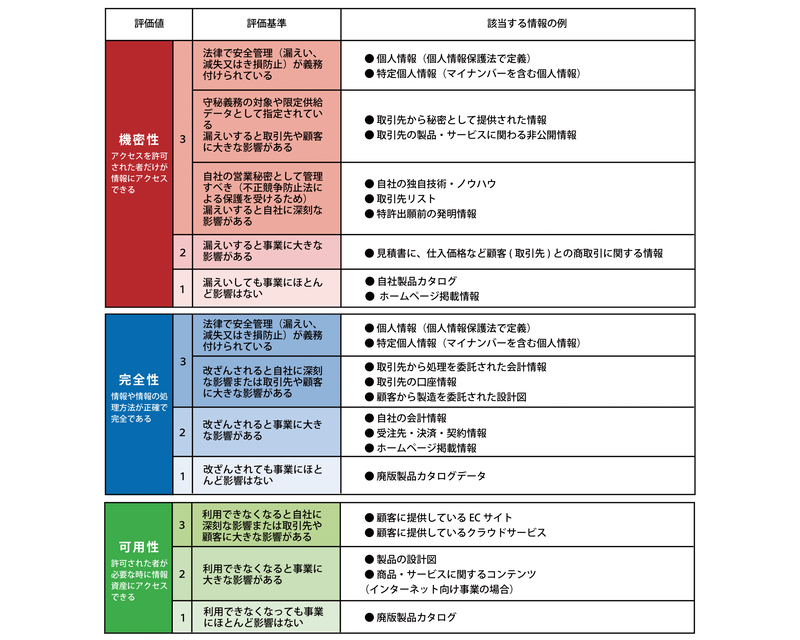

●情報資産ごとの機密性・完全性・可用性の影響度評価

機密性、完全性、可用性が損なわれた場合の事業への影響や、法律で安全管理義務があるなど、評価基準を参考に評価値3〜1を記入します。

●影響度の評価をもとに重要度を算定

重要度は「機密性」「完全性」「可用性」いずれかの評価値の最大値で判断します。なお、事故が起きると法的責任を問われたり、取引先、顧客、個人に大きな影響があったり、事業に深刻な影響を及ぼすなど、企業の存続を左右しかねない場合や、個人情報を含む場合は、前項の算定結果に関わらず、重要度は3とします。

情報資産の「重要度」は、時間経過とともに変化することがありますが、現時点の評価値を記入します。また時間経過に伴う重要度の変化を台帳上で更新することが難しい場合は、最大値で評価します。

(重要度の判断例)

①独自技術に基づいた設計図(書類)

機密性の3が最大なので重要度は3

機密性:評価=3

主力製品の設計図であり、流出すると他社との差別化ができなくなり、売上が減少する

完全性:評価=2

改ざんや無断の変更があると、製造に支障がある

可用性:評価=1

原本のCADデータはサーバーに保存してあり、必要なときに閲覧や再印刷が可能なので、利用できなくなっても困ることはない

②自社のホームページ(電子データ)

完全性と可用性の3が最大なので重要度は3

機密性:評価=1

公開しているホームページであり、 クレジットカード情報など機密情報の保存はしていない

完全性:評価=3

不正アクセスで価格が改ざんされたり、 ウイルスが仕掛けられると顧客や閲覧者に被害が発生し、信用を失う

可用性:評価=3

サーバーの障害などでアクセスできなくなると、来店客が減少し、売上も減少する

ACTION2 リスク値の算定

洗い出した情報資産について、対策の優先度を決めるため、リスク値(リスクの大きさ)を算定します。

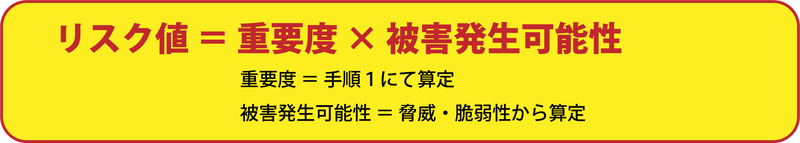

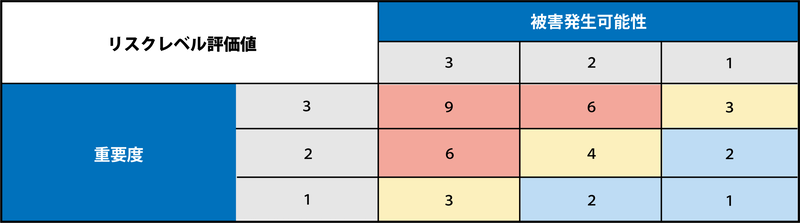

リスク値を算定するにはいろいろな方法がありますが、「重要度」と「被害発生可能性」の2つの数値の掛け算で行います。

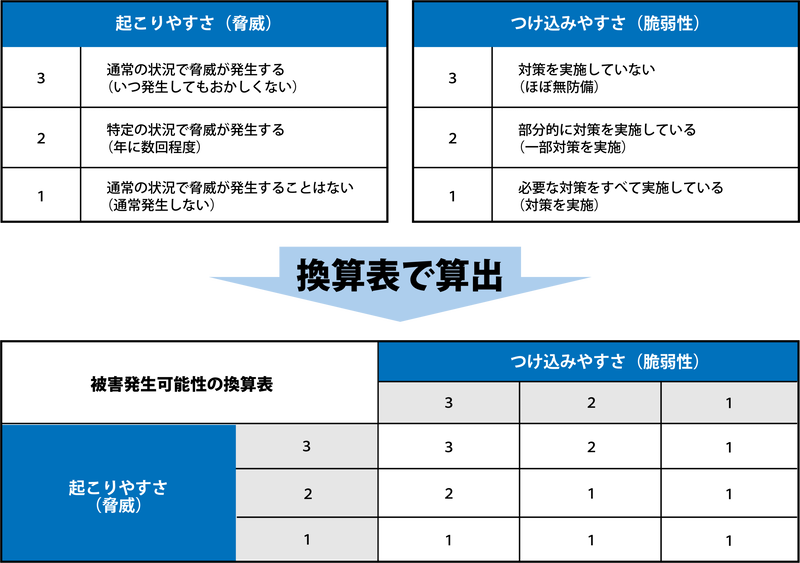

「被害発生可能性」は「脅威の起こりやすさ」と「脆弱性のつけ込みやすさ」の2つの数値から算出します。これは、脅威が脆弱性を利用して、どの程度被害をもたらす可能性があるかを示す指標です。

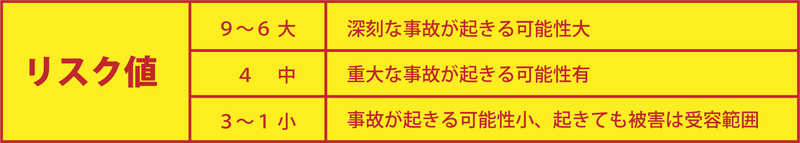

重要度は手順1で算定した3〜1の数値、 被害発生可能性、 脅威、 脆弱性は3〜1の数値、 リスク値は算定結果を大・中・小で表します。

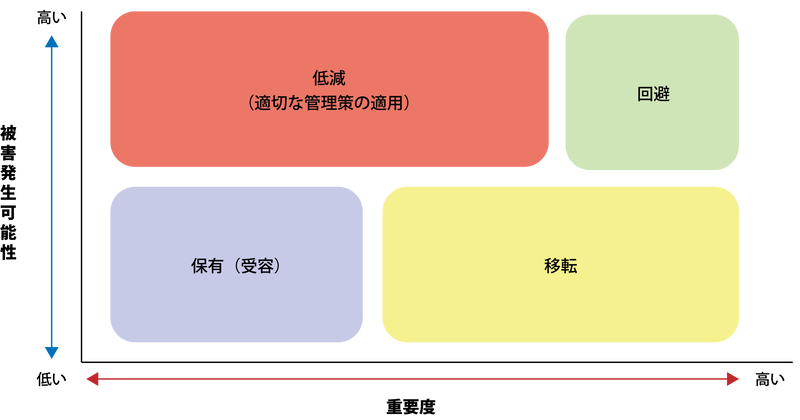

また、情報セキュリティリスクの場合は、発生頻度が高く被害が非常に大きいものについては「回避」、発生頻度は低いが被害が大きいものについては「移転」、発生頻度は高いが被害が大きくないものについては「低減」を検討するという対応策の整理を行います。

ACTION3 情報セキュリティ対策を決定

リスク値の大きいものから対策を検討し、自社に適した対策を決定します。

①リスクを低減する

リ自社で実行できる情報セキュリティ対策を導入ないし強化することで、リスクの発生確率を低くしたり、リスクが顕在化したときの影響の大きさを小さくすることです。「軽減」「修正」と呼ばれることもあります。

②リスクを保有する

対策を行わずにリスクを受け入れるということです。事故が発生しても受容できる、あるいは対策にかかる費用が損害額を上回る場合などは対策を講じず、現状を維持します。

③リスクを回避する

仕事のやりかたを変える、情報システムの利用方法を変えるなどして、想定されるリスクそのものをなくします。例えば、従来は商品の発送先である住所や氏名などの個人情報を発送完了後もパソコンに保存し続けていたが、保存中の漏えいを避けるために、利用後はすぐに消去する、インターネットバンキングに使用するパソコンでメールやウェブ閲覧をしていたが、ウイルスに感染しないようにインターネットバンキング専用のパソコンを設置し、ウイルス感染の原因となるメールやウェブ閲覧に利用せず、USBメモリ、外付けHDDも接続を禁止する、などがあります。

④リスクを移転する

自社よりも有効な対策を行っている、あるいは補償能力がある他社のサービスを利用することで自社の負担を下げます。例えば、商品を販売するウェブサイトではクレジットカード番号を非保持化し、代金の決済はセキュリティ対策を十分行っている外部の決済代行サービスに変更する、社内のサーバーで運用していた業務システムをセキュリティ対策の充実した外部クラウドサービスに移行する、情報漏えい、システム障害などの事故発生に伴う損失に対して保険金が支払われる情報セキュリティに関連した保険商品に加入する、などがあります。